Selamat datang kembali di blog saya,

Tentunya anda sudah mengenal betul dengan karakter chipmunk yang bernama "Alvin". Dia sungguh menggemaskan bukan ? Kali ini, di tahun 2012 pihak CENTURY 20 FOX telah mengeluarkan film barunya yang berjudul "Alvin And The Chipmunks 3 - Chipwrecked". Ada sample Video yang bisa anda saksikan di www.youtube.com. Dan juga pastinya banyak seri yang belum anda saksikan. Silahkan menyaksikan cideonya dan semoga anda terhibur :D

#Salam Hormat kami

Software Komputer

Cari Blog Ini

Jumat, 30 November 2012

Sabtu, 17 November 2012

Hardware keylogger

Description

Hardware keyloggers have an advantage over software keyloggers as they can begin logging from the moment a computer is turned on (and are therefore able to intercept passwords for the BIOS or disk encryption software).

All hardware keylogger devices have to have the following:

- A microcontroller - this interprets the datastream between the keyboard and computer, processes it, and passes it to the non-volatile memory

- A non-volatile memory device, such as flash memory - this stores the recorded data, retaining it even when power is lost

Generally, recorded data is retrieved by typing a special password into a computer text editor. The hardware keylogger plugged in between the keyboard and computer detects that the password has been typed and then presents the computer with "typed" data to produce a menu. Beyond text menu some keyloggers offer a high-speed download to speed up retrieval of stored data; this can be via USB mass-storage enumeration or with a USB or serial download adapter.

Typically the memory capacity of a hardware keylogger may range from a few kilobytes to several gigabytes, with each keystroke recorded typically consuming a byte of memory.

[edit]Types of hardware keyloggers

Close-up of an inline PS/2keylogger.

- A Regular Hardware Keylogger is used for keystroke logging by means of a hardware circuit that is attached somewhere in between the computer keyboard and the computer. It logs all keyboard activity to its internal memory which can be accessed by typing in a series of pre-defined characters. A hardware keylogger has an advantage over a software solution; because it is not dependent on the computer's operating system it will not interfere with any program running on the target machine and hence cannot be detected by any software. They are typically designed to have an innocuous appearance that blends in with the rest of the cabling or hardware, such as appearing to be an EMC Balun. They can also be installed inside a keyboard itself (as a circuit attachment or modification), or the keyboard could be manufactured with this "feature". They are designed to work with legacy PS/2 keyboards, or more recently, with USB keyboards. Some variants, known as wireless hardware keyloggers, have the ability to be controlled and monitored remotely by means of a wireless communication standard.[citation needed]

- Wireless Keylogger sniffers - Collect packets of data being transferred from a wireless keyboard and its receiver and then attempt to crack the encryption key being used to secure wireless communications between the two devices.

- Firmware - A computer's BIOS, which is typically responsible for handling keyboard events, can be reprogrammed so that it records keystrokes as it processes them.

- Keyboard overlays - a bogus keypad is placed over the real one so that any keys pressed are registered by both the eavesdropping device as well as the legitimate one that the customer is using.[1]

[edit]Countermeasures

Denial of physical access to sensitive computers, e.g. by locking the server room, is the most effective means of preventing hardware keylogger installation. Visual inspection is the easiest way of detecting hardware keyloggers. But there are also some techniques that can be used for most hardware keyloggers on the market, to detect them via software. In cases in which the computer case is hidden from view (e.g. at some public access kiosks where the case is in a locked box and only a monitor, keyboard, and mouse are exposed to view) and the user has no possibility to run software checks, a user might thwart a keylogger by typing part of a password, using the mouse to move to a text editor or other window, typing some garbage text, mousing back to the password window, typing the next part of the password, etc. so that the keylogger will record an unintelligible mix of garbage and password text[2] See also Keystroke logging countermeasures.

The main risk associated with keylogger use is that physical access is needed twice: initially to install the keylogger, and secondly to retrieve it. Thus, if the victim discovers the keylogger, they can then set up a sting operation to catch the person in the act of retrieving it. This could include camera surveillance or the review of access card swipe records to determine who gained physical access to the area during the time period that the keylogger was removed.

Hati - hati Jika Anda menemukan KEY - LOGGER

Jumat, 16 November 2012

Ciri-ciri Virus Penghapus Data Komputer

Virus tersebut bernama iloveyoumindhack, yang dikembangkan berdasarkan varian mindhack namun dengan beberapa modifikasi seperti penambahan isi curahan hati sang modifikator dan metode penyebaran yang sedikit berbeda.

Program jahat ini menyebar dengan mendompleng nama Ultrasurf, salah satu aplikasi untuk menembus sensor internet yang diblokir. Semisal Facebook, Twitter, dan situs lainnya yang terkadang tidak bisa diakses di tempat tertentu.

Nah, hal seperti itulah yang dimanfaatkan pelaku untuk menipu para korbannya. Berikut adalah ciri-ciri virus iloveyoumindhack yang dipaparkan vaksincomdalam keterangan yang diterima detikINET, Selasa (16/10/2012).

Memblokir aplikasi

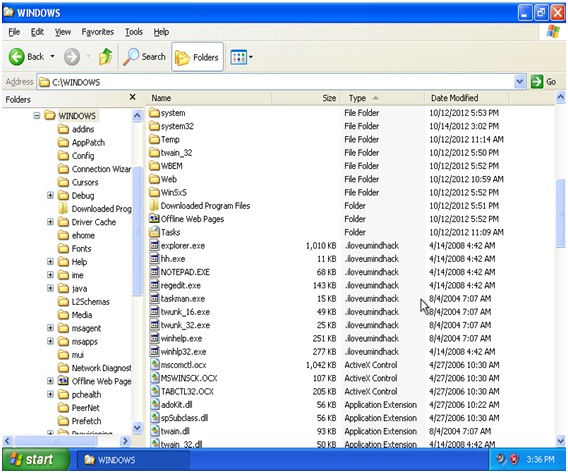

File yang berekstensi .exe tidak bisa digunakan dan tipe file akan berubah menjadi .iloveumindhack, hal ini mengakibatkan komputer korban tidak akan bisa menjalankan program apapun yang memiliki ekstensi .exe.

Langkah ini dilakukan si pembuat virus untuk mencegah korbannya menjalankan program antivirus atau tools removal untuk membasmi mindhack.

Semua file ".exe" akan berubah menjadi ".iloveyoumindhack"

Menghapus Data

Virus iloveyoumindhack akan memformat semua partisi hardisk D: s/d Z: (kecuali System drive C) dengan menggunakan proses Quick Format.

Aksi inilah yang sangat menjengkelkan, karena korban bisa kehilangan seluruh data miliknya. Namun aksi mindhack ini relatif mudah diatasi dengan teknik data recovery data yang sederhana, karena pada prinsipnya menghapus data dengan quick format tidak memusnahkan file secara permanen, karena sebenarnya masih ada di dalam partisi hardisk.

'Membunuh' Aplikasi

Untuk melindungi dirinya virus iloveyoumindhack akan mematikan beberapa aplikasi seperti Firefox, Internet Download Manager, dan Windows Explorer. Inilah yang paling berbahaya, karena saat virus mematikan proses explorer.exe ia menggantikannya dengan file berbahaya yang memiliki perintah Xcopy.

Proses explorer.exe dimatikan (taskkill) dan filenya digantikan dengan file virus dengan perintah Xcopy

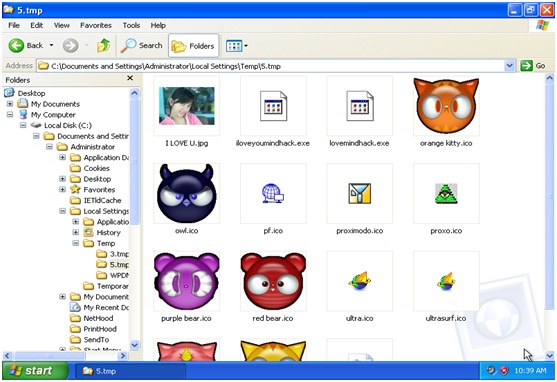

Membuat Folder Yellow Kitty

Saat sudah menginfeksi korban virus ini juga akan membuat folder yang diletakkan di C:\Documents and Settings\Administrator\Local Settings\Temp. Isinya macam-macam, ada folder dengan icon Yellow Kitty, Orange Bear dan foto dengan nama file I LOVE U.jpg.

Folder yang dibuat oleh virus dengan icon Yellow Kitty, Orange Bear dan foto dengan nama file I LOVE U.jpg

Jumat, 12 Oktober 2012

Cara Reset Printer Canon MP145 & MP160 yang Error E27

Masalah Error pada Printer Komputer memang tidak bisa dihindari.

Error-nya sebuah printer sebenarnya banyak penyebabnya, salah satunya

tidak lain karena penggunaan yang mungkin saja tidak benar sehingga

timbullah masalah seperti ini. nah khusus bagi rekan-rekan yang

mempunyai printer dengan tipe Canon MP 145 & 160 yang bermasalah.

Sedikit tips memperbaikinya dengan cara melakukan reset printer.

Sebelum melangkah ke cara memperbaiki, sebaiknya sobat kenali dulu error

kode apa yang muncul pada printer. untuk jelasnya berikut kode-kode

error yang sering muncul pada Printer Canon MP 145 & 160

E2-2 = tidak ada kertas (ASF)

E3-3 = Paper jam

E4 = tidak ada tinta/cartridge

E5-5 = ink cartridges tidak terpasang atau cartirdge yang terpasang salah (tidak compatibel)

E8 = absorber full, atau platen waste ink absorber full mita direset

E9 = hubungan ke digital camera / video camera tidak support

E14 = Ink cartridges whose destination are wrong

E15 = Ink cartridge tidak terpasang E16 - Ink remaining is unknown

E16 -E19 = masalah pada scan head alignment sheet

E22 = Carriage error

E23 = Paper feed error

E24 = Purge unit error (bagian pompa cleaning head)

E25 = ASF(cam) sensor error

E26 = Internal temperature rise error

E27 = ink absorber full or platen waste ink absorber full > reset dengan toolsnya

E28 = Ink cartridge temperature rise error -

E29 = EEPROM error

E33 = Paper feed position error

E35 15 = USB Host VBUD overcurrent error - USB

E37 17 = motor driver tidak normal

E40 20 = hardware lain error

E42 22 = Scanner error

Khusus untuk pesan Error E27, cara memperbaikinya yaitu

1. Matikan printer(pastikan kabel power masih terpasang), tekan dan

tahan tombol STOP/RESET kemudian tekan dan tahan tombol ON/OFF dan lepas

STOP/RESET,

kemudian tekan tombol STOP/RESET 2x

2. Lepaskan kedua tombol, sekarang printer dalam posisi SERVICE MODE (pada LCD printer muncul angka"0")

3. Setelah lampu on/off berwarna hijau, silahkan tekan tombol STOP/RESET sesuai dengan petunjuk berikut:

di tekan 1x = lampu Orange nyala >untuk Service pattern print

di tekan 2x = lampu Hijau nyala >untuk EEPROM print

di tekan 3x = lampu Orange nyala >untuk EEPROM reset

di tekan 4x = Lampu Hijau Nyala >untuk Waste ink counter reset

4. Matikan printer dan cabut kabel POWER.

5. Hidupkan kembali printer anda

Sumber : http://jakartahacker.forumid.net/t244-resetter-printer-canon-mp-145-160

Minggu, 29 April 2012

Belajar Database

Dalam pembuatan database, terdapat beberapa hal yang perlu diketahui sebelumnya, diantaranya adalah istilah primary key, foreign key, ER Diagram, Normalisasi, DDL, DML dan masih banyak lagi yang lainnya. Langsung saja kita bahas apa yang dimaksdu dengan yang telah disebtkan diatas.

1. Primary Key

Primary Key merupakan kunci dari suatu table, sehingga haruslah bersifat unik seperti hal nya kunci pada umumnya. Primary Key dapat dianalogikan sebagai kunci pada dunia nyata. Pada dunia nyata, setiap pintu hanya mempunyai 1 kunci saja. Tidak mungkin ada satu pintu mempunyai kunci yang berbeda beda. Begitu juga dengan Primary Key, pada setiap tabel hanya diperbolehkan memiliki satu Primary Key saja, atau biasa disebut dengan PK. Misal terdapat tabel Mahasiswa sebagai berikut:

| NIM | Nama | Tgl_Lahir |

|---|---|---|

| 20111 | Ilmu Web | 2011-05-05 |

| 20112 | Dot Net | 2011-05-05 |

| 20113 | Admin | 2011-05-07 |

Tabel 1

Pada tabel diatas, dapat ditentukan bahwa Primary Key adalah ID karena tidak mungkin ada ID yang sama.

2. Foreign Key

Foreign Key digunakan sebagai hubungan antara primary atau unique key lain. Biasanya Foreign Key pada suatu table merupakan Primary Key pada tabel yang lain.

3. Entity Relationship Diagram (ER Diagram)

ER Diagram merupakan salah satu cara untuk memodelkan database. Pada ER diagram terdapat beberapa istilah yaitu Entitas yang merepresentasikan objek di dunia nyata. Dalam hal ini entitas mencerminkan sebuah tabel, dimana pada tabel tersebut terdapat beberapa kolom yang pada ER Diagram disebut dengan atrbut. Misalkan, jika dimodelkan dengan menggunakan ER Diagram table Mahasiswa diatas menjadi sebuah Entitas yang mempunyai 3 atribut, yaitu NIM, Nama, dan Tgl_Lahir dengan Prymary Key terdapat pada NIM.

3. Normalisasi

Normalisasi merupakan dekomposisi dari suatu tabel yang buruk menjadi tabel yang lebih kecil dan lebih baik dengan cara pemisahan atribut-atributnya. Adapun tujuan dari Normalisasi adalah Menghindari redudansi data, menjamin hubungan antar atribut, menjaga kerusakan/kesalahan database. Suatu table dalam database dapat dikatakan baik jika telah memenuhu bentuk Normal Ketiga. Adapun bentuk Normal Kesatu, kedua dan ketiga adalah sebagai berikut:

a. Firts Normal Form (Normal Pertama)

Sebuah tabel dikatakan telah memenuhi bentuk normal pertama jika pada tabel tersebut tidak terdapat atribut yang multivalues. Berikut ini adalah contoh tabel yang tidak memenuhi bentuk normal pertama:

| NIM | TELP |

|---|---|

| 20111 | 085611111, 0812000, 022787 |

| 20112 | 0817898 |

| 20113 |

Tabel 2

Tabel 2, merupakan contoh tabel yang tidak memenuhi bentuk normal pertama karena terdapat atribut yang multivalues, yaitu atribut TELP. Supaya memenuhi bentuk normal pertama, harus dilakukan dekomposisi pada tabel tersebut sehingga menjadi seperti tabel 3. dibawah ini dimana tidak terdapat multivalues:

| NIM | TELP |

|---|---|

| 20111 | 085611111 |

| 20111 | 0812000 |

| 20111 | 022787 |

| 20112 | 0817898 |

Tabel 3.

b. Second Normal Form (Normal Kedua)

Sebuah tabel dikatakan memenuhi bentuk normal kedua jika telah memenuhi bentuk normal pertama dan semua atribut yang bukan primary key tergantung kepada atribut Primary Key.

c. Third Normal Form (Normal Ketiga)

Sebuah tabel dikatakan memenuhi bentuk normal ketiga jika telah memenuhi bentuk normal kedua dan tidak ada atribut yang tergantung bukan kepada Primary Key nya. Dengan kata lain, semua atribut yang mempunyai ketergantungan (functional dependency) harus pada atribut Primary Key.

Dengan memenuhi bentuk normal ketiga, sebuah tabel sudah bisa dikatakan tabel yang baik.

4. Data Definition Language (DDL)

DDL merupakan bagian dari perintah SQL untuk membuat, memodifikasi, atau menghapus struktur basis data, misalnya adalah tabel. Berikut adalah contoh dari DDL:

a. Untuk membuat sebuah tabel:

01 | CREATE TABLE artikel_cara2 ( |

02 |

03 | id_artikel int(5) NOT NULL auto_increment, |

04 |

05 | judul_artikel varchar(50) NOT NULL, |

06 |

07 | isi_artikel text NOT NULL, |

08 |

09 | kategori_artikel varchar(50) NOT NULL, |

10 |

11 | tgl date NOT NULL, |

12 |

13 | PRIMARY KEY (id_artikel) |

14 |

15 | ); |

b. Untuk menghapus sebuah tabel:

1 | DROP TABLE artikel_cara2 |

Masih banyak lagi DDL yang bisa digunakan, misalnya adalah ALTER yang digunakan untuk mengubah struktur data.

5. Data Manipulation Language (DML)

DML merupakan bahasa yang memungkinkan pengguna untuk mengakses, dan mengubah data yang sesuai. Selain itu, DML juga merupakan konsep yang menerangkan bagaimana menambah, mengubah, dan menghapus baris tabel. Berikut adalah contoh dari DML:

a. Menambahkan baris baru ke Tabel Mahasiswa:

1 | INSERT INTO mahasiswa (NIM,Nama,Tgl_Lahir) values('20114','Rio','1995-08-01'); |

b. Mengubah/Update nilai pada baris Tabel Mahasiswa:

1 | UPDATE mahasiswa SET Nama='Ria', Tgl_lahir='1995-09-01' WHERE NIM='20114'; |

c. Mengapus nilai pada baris Tabel Mahasiswa:

1 | DELETE FROM mahasiswa WHERE NIM='20114'; |

Semoga Bermanfaat

Langganan:

Postingan (Atom)